Угроза для ЖЖизни

Уже целую неделю пользователи, разбалованные доступностью соцмедиа, переходят на страницы "Живого Журнала" ("LiveJournal") с некоторой опаской: а вдруг сервис опять "завис". Несмотря на то, что хакерские атаки на соцмедиа – не редкость (можно вспомнить попытки "заддосить" "ВКонтакте" в общем и призывы "завалить" "Счастливого фермера" в частности), эта последняя "война", по признанию администрации сервиса, стала самой масштабной – по крайней мере, за всю историю ЖЖ.

Уже целую неделю пользователи, разбалованные доступностью соцмедиа, переходят на страницы "Живого Журнала" ("LiveJournal") с некоторой опаской: а вдруг сервис опять "завис". Несмотря на то, что хакерские атаки на соцмедиа – не редкость (можно вспомнить попытки "заддосить" "ВКонтакте" в общем и призывы "завалить" "Счастливого фермера" в частности), эта последняя "война", по признанию администрации сервиса, стала самой масштабной – по крайней мере, за всю историю ЖЖ.

Как это было

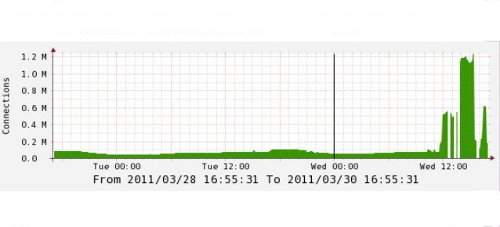

Началось все с вечера 30 августа, когда с 16:00 по Москве пошла первая DDoS-атака. Восстановить работоспособность сервиса администрация смогла приблизительно через 7 часов, а сама атака завершилась позже – уже ночью. "ЖЖ был почти недоступен. Я говорю "почти", потому что пробиться-таки можно было, попытки с 10-й, например, и я даже получил за это время несколько комментариев к своим последним записям", – вспоминает директор по развитию продуктов компании SUP Илья Дронов. По данным администрации, во время атаки:

Комментарии (0)